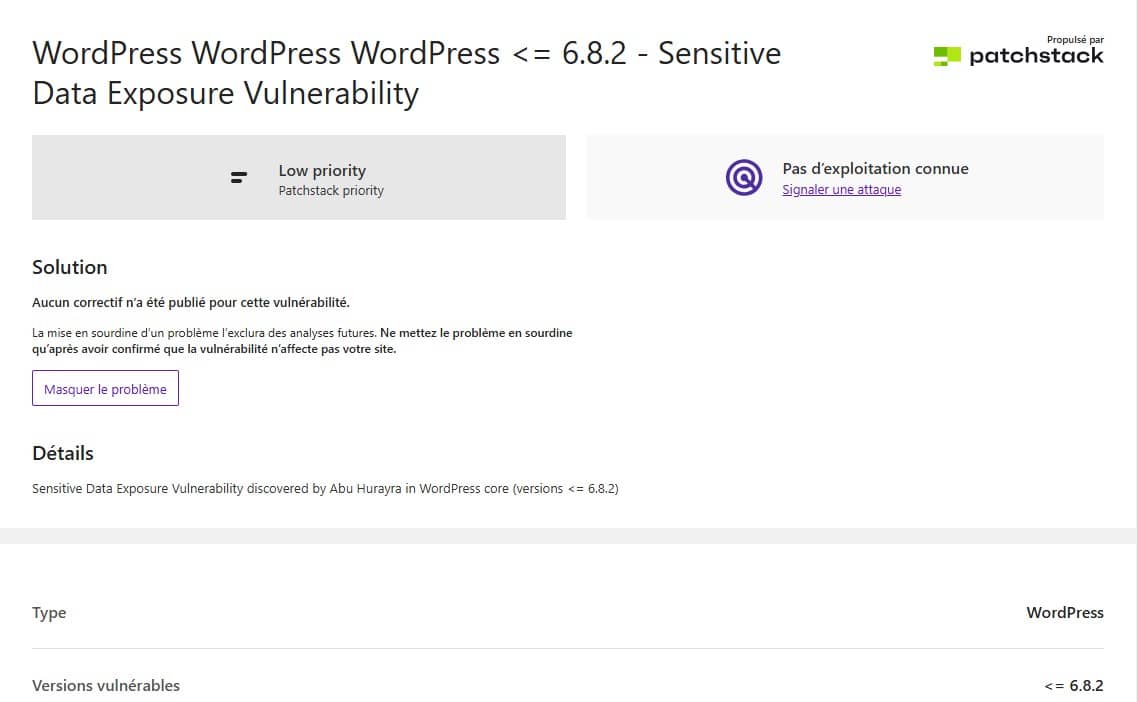

Vulnérabilité d’exposition de données sensibles dans WordPress <= 6.8.2

Une nouvelle faille de sécurité baptisée CVE-2025-54352 a récemment été découverte, menaçant la quasi-totalité des sites WordPress, de la version 3.5 à la 6.8.2. Cette vulnérabilité, qui concerne le protocole XML-RPC et sa fonction pingback.ping, peut permettre à un attaquant de divulguer les titres de vos articles privés ou en brouillon. Même si elle n’est pas aussi grave qu’une injection SQL, cette faille met en lumière l’importance de désactiver les fonctionnalités inutiles pour protéger votre contenu sensible. Mais comment fonctionne cette vulnérabilité et, surtout, comment vous en protéger immédiatement ?

Ce qu'il faut retenir :

- Divulgation de données sensibles : La faille CVE-2025-54352 permet de révéler les titres de vos articles privés et en brouillon, ce qui peut nuire à votre entreprise.

- Impact généralisé : Elle affecte toutes les versions de WordPress de la 3.5 à la 6.8.2. Même les sites récents peuvent être vulnérables.

- Solution immédiate : Pour vous protéger, désactivez la fonctionnalité XML-RPC de votre site. C'est une mesure de sécurité essentielle et facile à mettre en place.

- Règle d'or : Ne laissez jamais une fonctionnalité active si vous ne l'utilisez pas. Chaque élément inutile est une porte ouverte potentielle pour les pirates.

Une faille qui concerne tous les sites, même les plus récents

C’est une nouvelle qui a fait l’effet d’une douche froide pour de nombreux administrateurs de sites. Une vulnérabilité de type « divulgation d’informations » vient d’être découverte et touche le cœur de WordPress. Nommée CVE-2025-54352, elle affecte la quasi-totalité des versions du CMS, de la 3.5 à la 6.8.2. Cela signifie que même si votre site est relativement récent, il n’est pas à l’abri. Cette faille a été rendue publique il y a quelques heures maintenant, et concerne spécifiquement le protocole XML-RPC, une fonctionnalité de WordPress utilisée pour permettre la communication à distance. Si vous n’êtes pas un expert en la matière, pas de panique, c’est justement l’objectif de cet article : vous éclairer sur la situation et vous donner les clés pour protéger votre site.

Quels sites sont concernés, et quel peut être l’impact ?

Tous les sites utilisant une version de WordPress comprise entre la 3.5 et la 6.8.2, et dont la fonctionnalité XML-RPC est activée, sont potentiellement vulnérables. Historiquement, cette fonction était activée par défaut, mais les choses ont évolué. Cependant, de nombreux sites, surtout ceux qui n’ont pas été mis à jour régulièrement, sont toujours exposés.

L’enjeu de cette faille n’est pas l’exécution de code malveillant ou la prise de contrôle de votre site, mais l’exposition d’informations qui sont censées rester privées. En effet, un attaquant peut exploiter une requête spécifique du protocole XML-RPC, appelée « pingback.ping », pour essayer de deviner les titres de vos publications privées ou en brouillon. Il est important de souligner qu’il ne s’agit pas d’un simple « aspirateur » de données. L’attaquant doit tester de manière ciblée un titre potentiel.

L’impact de cette divulgation d’informations

Alors, quel est le véritable danger si un pirate arrive à trouver le titre de vos contenus non publiés ? L’impact direct peut sembler mineur, car le contenu de l’article ne fuite pas. Cependant, la divulgation de titres de publications privées ou en brouillon peut s’avérer bien plus problématique que l’on ne le pense.

Imaginez que vous gérez un blog de finances et que vous préparez un article sur une fusion d’entreprise qui doit rester secrète jusqu’à l’annonce officielle. Si le titre de votre brouillon « Fusion secrète de X et Y » est découvert, cela pourrait entraîner une fuite d’information aux conséquences désastreuses, comme une perte financière ou une dégradation de votre réputation.

Le score CVSS (Common Vulnerability Scoring System), qui mesure la gravité des vulnérabilités, a été évalué à 3.7 sur 10 (basse sévérité) par la plupart des sources, bien que certaines l’estiment plus proche de 5.3 (sévérité modérée). Cette différence s’explique par le fait que cette faille est difficile à exploiter et ne permet pas un accès direct aux contenus. Néanmoins, elle met en lumière l’importance de désactiver les fonctionnalités qui ne sont pas essentielles à l’activité de votre site.

Comment protéger votre site immédiatement ?

La solution la plus simple et la plus efficace pour se prémunir de cette faille est de désactiver la fonctionnalité XML-RPC sur votre site. En effet, si vous n’utilisez pas de services de publication à distance (comme l’application mobile WordPress ou un service tiers), il y a de fortes chances que cette fonctionnalité ne vous soit d’aucune utilité.

Pour ce faire, il n’est pas nécessaire d’être un expert. Vous pouvez simplement ajouter une ligne de code à votre fichier « functions.php ». Connectez-vous à votre site via un client FTP ou le gestionnaire de fichiers de votre hébergeur. Une fois dans les dossiers de votre site, naviguez jusqu’à votre thème actif et ouvrez le fichier « functions.php ». Ajoutez la ligne suivante : « add_filter(‘xmlrpc_enabled’, ‘__return_false’); » ou une approche plus radicale « add_filter(‘xmlrpc_methods’, ‘__return_empty_array’); ». En enregistrant le fichier, vous bloquerez définitivement le protocole et toutes les requêtes qui pourraient y être associées, y compris celles exploitant cette faille. C’est une mesure préventive simple qui vous apporte une couche de sécurité supplémentaire.

Vous pouvez aussi bloquer le fichier au niveau du serveur, la solution la plus efficace est d’ajouter un code au fichier .htaccess de votre site. C’est une solution fiable pour bloquer complètement l’accès au fichier xmlrpc.php:

<Files xmlrpc.php>

Order allow,deny

Deny from all

</Files>

Ne pas céder à la panique, mais rester vigilant

Bien que cette faille ne soit pas aussi critique qu’une injection SQL qui pourrait permettre de prendre le contrôle total d’un site, elle nous rappelle une fois de plus l’importance de la vigilance dans le monde numérique. La sécurité d’un site web n’est pas à prendre à la légère, et est un processus continu tout au long de sa mise en ligne.

La leçon à retenir est que chaque fonctionnalité que vous n’utilisez pas peut potentiellement devenir un point d’entrée pour les pirates, surtout sur le plus utilisé des CMS. Il est crucial d’adopter une approche proactive : mettre à jour régulièrement votre site web, vos thèmes et vos extensions, et désactiver tout ce qui n’est pas nécessaire.

En attendant qu’un correctif officiel soit peut-être intégré aux futures versions de WordPress, désactiver XML-RPC est une mesure de bon sens. C’est un petit effort pour une grande tranquillité d’esprit, et cela vous permet de reprendre le contrôle sur les informations qui appartiennent à votre site, et à vous seul.

Vous avez des questions sur la sécurité de votre site ?

Si cette faille vous inquiète et que vous souhaitez en savoir plus sur les bonnes pratiques pour sécuriser votre site WordPress, n’hésitez pas à nous contacter. La sécurité est un sujet qui nous concerne tous.

Auteur :

Thierry Chabot

Article publié le

24 septembre 2025 et mis à jour le

24 septembre 2025

Spécialisé en optimisation de site web, audit et corrections des erreurs trop souvent présentes sur les projets clients, je vous accompagne selon vos objectifs et vos besoins.